Mac-Version von Handbrake wurde mit Malware verteilt

- "Geschrieben von Matthias Pufke"

Einer der Mirror-Server des bekannten OpenSource Video-Encoders wurde gehackt: Mac Nutzer sollten prüfen (lassen), ob sie sich einen Datenschädling eingefangen haben, der Passwörter abfängt.

Genannter Server hat über mehrere Tage eine mit Malware infizierte Version der App verteilt.

Laut Handbrake-Team hatten Nutzer zwischen dem 2. Mai und dem 6. Mai 2017 eine "50:50-Chance", sich den infizierten macOS-Download eingefangen zu haben. Ist dieser auf dem Rechner, läuft ein Prozess namens "Activity_agent", den man mit Hilfe der Aktivitätsanzeige des Betriebssystems auffinden kann. Das Handbrake-Team gab außerdem die SHA1- und SHA256-Checksummen des infizierten Download-Pakets durch. Um diese zu überprüfen, muss man das Dienstprogramm Terminal starten – eine Anleitung mit den notwendigen Kommandos findet sich hier.

Abhilfe

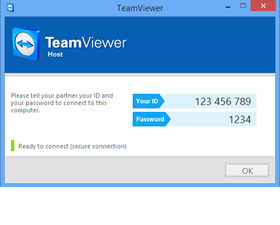

Eine Entfernungsanleitung für Proton hat das Handbrake-Team ebenfalls veröffentlicht. Auch hier muss man einen Ausflug ins Terminal unternehmen. Die notwendigen Befehle lauten:

launchctl unload ~/Library/LaunchAgents/fr.handbrake.activity_agent.plist

rm -rf ~/Library/RenderFiles/activity_agent.appSollte der Ordner "~/Library/VideoFrameworks/" vorhanden sein und "proton.zip" enthalten, sollte dieser entfernt werden. Anschließend wird HandBrake.app selbst, das infizierte Hauptprogramm, gelöscht. Es liegt im Anwendungsordner.

Entfernung reicht nicht aus

Die Entwickler empfehlen, alle (!) Passwörter im Schlüsselbund und in den Browsern zu ändern – was in fast allen Fällen ein großer Aufwand sein dürfte.