Logitech: Firmware-Update macht endlich Funktastaturen und Funkmäuse sicherer

- "Geschrieben von Matthias Pufke"

Logitech hat mittels einem Firmware-Update zwei Lücken in seinem Unifying-Funkprotokoll geschlossen – zwei Sicherheitslücken sind aber noch offen und daran soll sich auch nichts mehr ändern!

Von einem Schweizer Tech-Unternehmen dieser Größe haben wir uns mehr erwartet!

Im Juli diesen Jahres sorgte der c't Verlag für einen Wirbel: Tastaturen und Mäuse von Logitech sind weitreichend angreifbar, da mehrere Schwachstellen in Logitechs proprietärem Funkprotokoll Unifying entdeckt wurden. Angreifer können nicht nur Tasteneingaben belauschen, sie können auch den Rechner seines Opfers in spe aus einiger Distanz mit einem Schädling infizieren.

Das neue Firmware-Update beseitigt ein entdecktes Problem, durch das es dem Angreifer möglich war, den zur Verschlüsselung der Funkverbindung genutzten Krypto-Schlüssel direkt aus dem Unifying-Empfänger auszulesen. Dazu benötigte der Angreifer lediglich kurzzeitig physischen Zugang auf den Empfänger. Das Sicherheitsproblem trägt die Schwachstellen-Identifikationsnummer CVE-2019-13055 bei den Tastaturen und Mäusen mit Unifying. Logitech hat auch die ähnlich gelagerte Lücke CVE-2019-13054 geschlossen, die das Auslesen des Schlüssels beim Wireless Presenter R500 erlaubt.

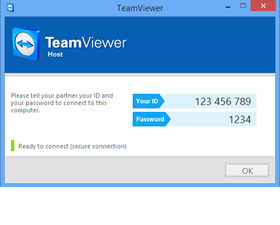

Windows und macOS User spielen das Sicherheitsupdate einfach über das "Logitech Firmware Update Tool" ein. Linux-Nutzer sollen das Firmware-Update in Kürze über das herstellerunabhängige Tool fwupd installieren können. Darüber hinaus hat der Hersteller ein Windows-Tool für Unternehmenskunden bereitgestellt, mit dem Admins das Update automatisiert über das Netzwerk verteilen können. Davon will Logitech auch noch eine macOS-Version nachreichen.

Als sicher kann man die betroffenen Geräte jedoch noch nicht bezeichnen, denn zwei weitere von Mengs entdeckte Sicherheitslücken klaffen nach wie vor in dem Funkprotokoll. Unter anderem ist die Lücke mit der Nummer CVE-2019-13052 noch offen: Durch diese kann der Angreifer den verschlüsselten Funkverkehr der Geräte entschlüsseln und Tastatureingaben mitlesen, wenn er den Pairing-Vorgang mitschneidet.

Wer sich vor Angriffen auf die beiden noch existierenden Sicherheitslücken schützen will, muss sicherstellen, dass keine unbefugten Personen auf die Unifying-Tastaturen und -Mäuse zugreifen können.

Wer zum Beispielin einem Büro arbeitet, in dem viele Personen ein und aus gehen, sollte die Logitech-Hardware in der Mittagspause und nach Feierabend besser wegschließen.

In einem Privathaushalt hingegen ist die Wahrscheinlichkeit eines Angriffs eher zu vernachlässigen.